“紧急!网站访问提示‘不安全’,证书好像过期了!” 这样的场景,对于网站管理员来说,无异于一场突如其来的噩梦。SSL证书一旦过期,不仅会让浏览器弹出刺眼的警告,吓跑访问用户,还可能导致依赖HTTPS的API接口、应用程序连接中断,甚至影响搜索引擎信任度和在线交易的进行。

SSL证书都有有效期(目前行业标准最长约为一年),续期是网站运维中一项必须重复进行却又容易被忽视的工作。如何才能避免证书过期带来的“惊魂一刻”,实现无缝续期,甚至探索自动化的可能呢?本指南将为您提供一套详细的最佳实践。

证书过期的“蝴蝶效应”:为何必须重视续期?

小小的证书过期,可能引发一系列连锁反应:

浏览器警告: 这是最直接的影响。主流浏览器会将使用过期证书的网站标记为“不安全”,用户访问时会看到醒目的警告页面,绝大多数用户会因此选择离开。 连接中断: 应用程序、API接口或其他依赖安全连接的服务,可能会因为证书验证失败而拒绝连接,导致服务中断。 信任崩塌: 向用户展示一个过期的安全证书,无疑暴露了网站管理的疏忽,严重损害用户对您品牌的信任感。 SEO负面影响: 搜索引擎可能会降低对存在安全问题网站的评价。 合规风险: 对于金融、电商等行业,未能保持有效的SSL证书可能违反PCI DSS等安全合规标准。

防患未然:SSL证书续期管理最佳实践

与其在过期后手忙脚乱地补救,不如建立一套完善的续期管理流程。

实践一:提前规划,设置提醒

永远不要等到证书过期的前一两天才想起来续期! 了解有效期: 定期检查您所有SSL证书的准确到期日。可以通过浏览器、SSL检测工具或证书管理后台查看。 多重提醒机制: 在日历或任务管理工具中设置多档提醒,例如到期前90天、60天、30天、15天、7天。不要完全依赖证书颁发机构(CA)或服务商的邮件通知,它们可能被忽略或进入垃圾箱。 责任明确: 团队内部应明确由谁负责证书的续期管理和操作。

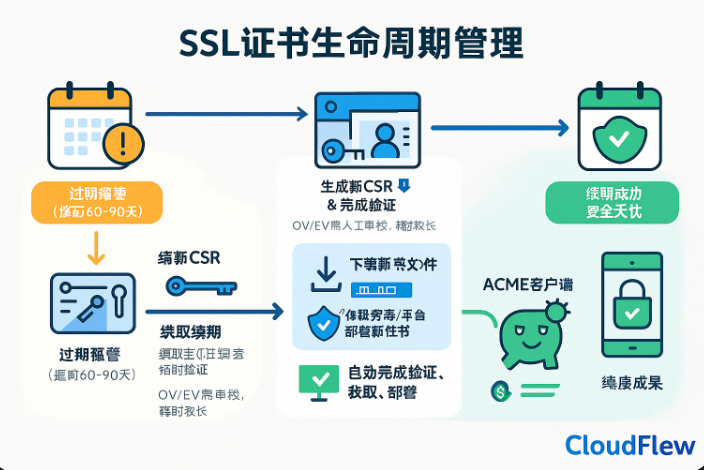

实践二:理解续期流程(与首次申请类似)

SSL证书续期本质上是重新申请一个新证书来替换即将过期的旧证书。流程通常包括: 生成新的CSR: 大多数情况下,出于安全考虑,建议为新证书生成一个新的证书签名请求(CSR)。这意味着您的服务器会产生一对新的公钥/私钥。 重新验证: CA需要重新验证您的身份或域名所有权。 DV证书: 通常只需再次完成域名所有权验证(邮件、DNS或文件验证),速度较快。 OV/EV证书: 需要重新验证组织信息。这个过程耗时较长(几小时到几天甚至更久),因此OV/EV证书的续期必须更早启动(建议提前45-60天)。 获取新证书: 验证通过后,CA会签发新的证书文件(通常包含服务器证书、中间证书链)。

实践三:及时安装与部署新证书

拿到新证书文件后,需要在旧证书过期前将其正确部署到您的服务器上。 部署计划: 明确新证书需要安装在哪些地方(Web服务器如Apache/Nginx/IIS、负载均衡器、CDN平台等)。 正确安装: 确保证书文件(服务器证书、私钥、中间证书链)都已正确配置。 全面测试: 部署完成后,务必使用多种浏览器和在线SSL检测工具(如SSL Labs SSL Test)彻底检查配置是否正确、证书链是否完整、是否已生效。 平稳过渡: 确认新证书工作正常后,再考虑移除或归档旧证书。

实践四:选择合适的证书有效期

目前行业标准要求公共SSL证书的最长有效期为一年左右(准确地说是398天)。这意味着每年都需要进行续期操作。接受这个现实,并将其纳入常规运维计划。

实践五:考虑使用证书管理工具或平台

如果您管理着大量SSL证书,手动跟踪和续期将非常繁琐且容易出错。可以考虑: 使用证书管理软件: 市面上有专门的工具可以帮助您集中监控证书状态、自动发现、提醒续期。 利用服务商平台: 许多主机商、云服务商、CDN服务商(如CloudFlew同时提供CDN和SSL证书)会提供证书管理功能。如果您通过这些平台购买和管理证书,通常能在一个仪表盘中看到所有证书的状态,并简化续期流程(例如自动填充部分信息、提供更清晰的指引)。

能否一劳永逸?探索SSL证书自动更新

手动续期终究有人为疏忽的风险,自动更新自然是理想状态。那么可行性如何?

ACME协议与Let's Encrypt

对于DV证书,自动更新已经非常成熟。这主要得益于ACME(自动化证书管理环境)协议的普及,以及像Let's Encrypt这样的免费证书颁发机构。 工作原理: 通过在服务器上运行ACME客户端(如Certbot),可以自动完成域名验证、证书申请、下载和安装,甚至可以配置定时任务实现证书在过期前自动续期。 优缺点: 优点是完全自动化、免费,极大降低了使用HTTPS的门槛和运维负担。缺点是目前主要限于DV证书,且证书有效期短(通常90天),需要确保自动化脚本持续可靠运行。

商业证书的自动续期?

对于需要更高信任级别的OV和EV证书(例如CloudFlew销售的PositiveSSL OV/EV),情况有所不同: 验证要求: OV和EV证书的核心在于人工验证组织身份,这个过程目前无法完全自动化,因此不支持通过ACME协议自动续期。 “自动续订”≠“自动更新”: 一些商业证书销售商提供的“自动续订”服务,往往指的是自动扣费并提醒您开始手动续期流程,而不是证书本身的自动验证和安装。用户仍需按时提供CSR、配合完成验证。 订阅模式: 有些平台可能提供多年期的证书“订阅”服务,简化了每年的付款环节,但每年到期前的重新验证和部署步骤通常还是需要的。

结论: 完全的“一劳永逸”式自动更新,目前主要适用于可以通过ACME协议获取的DV证书。对于商业OV/EV证书,重点应放在建立高效、可靠的“半自动”或手动续期管理流程上。

主动管理,确保证书常青

SSL证书续期虽然是一项重复性工作,但绝非小事。一次疏忽导致的证书过期,可能让您数日甚至数周积累的用户信任和业务成果毁于一旦。

与其依赖侥幸或临阵磨枪,不如将证书生命周期管理纳入常态化运维。遵循本文提出的最佳实践:提前规划提醒、熟悉续期流程、及时部署测试、善用管理工具。同时,合理利用ACME协议实现DV证书的自动化管理。对于无法自动化的OV/EV证书(例如您可能通过CloudFlew购买的商业证书),更要依赖完善的管理流程和可靠的服务商支持,确保每年都能平稳、无缝地完成更新。

只有主动、细致地管理好每一张SSL证书,才能让HTTPS的安全屏障永不失效,为您的网站和用户提供持续、可靠的保护与信任。