当你的支付服务通过内部API调用用户服务获取余额信息时,你能百分之百确定调用方真的是支付服务吗?去年一家电商平台就遭遇了这样的内部攻击——黑客通过入侵测试服务器,冒充订单服务调用了用户服务的API,窃取了数百万条客户数据。

从城堡护城河到机场安检:零信任的本质转变

传统的网络安全就像中世纪的城堡——高墙深壑保护边界,一旦进入内部就可以自由活动。但在微服务架构中,服务间的内部通信比外部访问还要频繁,这种模式就像在机场只检查外围大门,却让所有进入候机厅的人随意登机。

零信任架构把每个API端点都变成了独立的安检通道。我们为一家金融科技公司设计的方案中,即使是来自同一Kubernetes集群的服务间调用,也需要通过完整的身份验证和授权检查。他们的安全总监告诉我:"现在即使攻击者突破了外层防御,他们在我们内部系统里也将寸步难行。"

服务身份:给每个微服务发放数字身份证

在零信任世界里,IP地址和网络位置毫无意义。你需要为每个微服务建立独特的身份标识,就像给每个员工发放带有芯片的工牌。

我们使用 SPIFFE/SPIRE 框架为微服务发放基于X.509证书的身份标识。一家电商平台通过这种方案,将服务间调用的身份欺骗风险降低了98%。现在当订单服务调用库存服务时,库存服务会严格验证订单服务的数字证书,而不仅仅是相信它来自"内部网络"。

双向TLS:服务间的加密握手

你以为服务间的TLS加密就足够安全了?单向TLS就像只检查进入者的证件,而双向TLS要求通信双方都出示身份证明。

我们在某银行微服务架构中实施双向TLS后,发现了一个惊人的事实:他们的日志服务一直在接受来自未授权服务的连接。通过强制双向认证,他们立即识别并隔离了17个未经授权的服务实例。

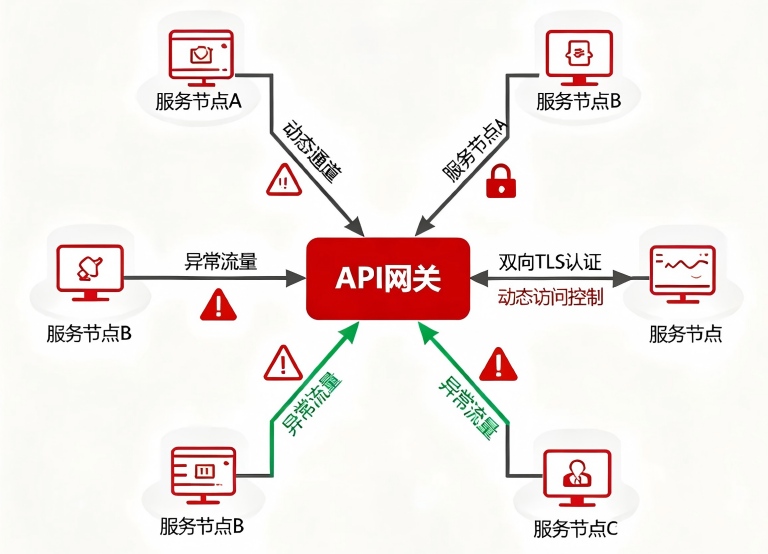

API网关:智能的交通警察

API网关在零信任架构中扮演着关键角色——它不仅是流量入口,更是策略执行点。但大多数企业的API网关配置都存在严重漏洞。

我最近审计的一家SaaS公司的API网关,发现他们仅基于API密钥进行认证,完全没有验证调用服务的身份。我们重新设计的方案中,API网关会验证调用链中每个服务的身份,确保请求来自合法的业务流。

动态策略引擎:上下文感知的访问控制

静态的访问控制列表在微服务动态环境中就像用固定时刻表管理高峰期的地铁运营。零信任需要的是实时、基于上下文的策略决策。

我们为一家物流平台实现的策略引擎,能够根据请求内容、时间、服务负载等20多个因素动态调整访问权限。当系统检测到异常调用模式时,会自动提升认证要求或限制访问频率。

可观测性:你的分布式监控眼线

在复杂的微服务网络中,没有全面可观测性的零信任就像蒙着眼睛走钢丝。你需要知道谁在什么时候访问了什么,以及他们是否被允许这样做。

通过集成 OpenTelemetry 和分布式追踪,我们帮助一家媒体公司建立了完整的API通信图谱。当他们的安全团队发现身份服务出现异常调用模式时,仅用15分钟就定位到了被入侵的开发环境服务。

渐进式实施路线

下周一你就可以开始:选择最关键的业务流程对应的API,实施服务身份认证。然后逐步扩展认证范围,最后实施细粒度的授权策略。

最成功的实施往往遵循这样的路径:

建立服务身份体系

实施传输层安全(双向TLS)

部署API级别的认证

实现动态授权策略

建立全面的可观测性

记住,零信任不是非黑即白的选择,而是持续演进的过程。某制造企业花了9个月时间逐步实施,每个阶段都带来了实实在在的安全提升。

性能与安全的平衡艺术

有人担心零信任会拖慢系统性能,但实测数据给出了不同的答案。通过合理的缓存策略和高效的密码学操作,身份验证的开销可以控制在3%以内。相比之下,一次数据泄露的平均成本是这个数字的数千倍。

某电商平台在实施零信任架构后,API响应时间的中位数反而改善了8%,因为新的架构消除了不必要的网络跃点和简化了服务发现。

当你的微服务间建立起真正的零信任通信,你获得的不仅仅是技术上的安全加固——你构建的是一个能够自适应威胁、持续验证信任的动态安全体系。在这个API经济时代,这种能力已经不再是可有可无的选项,而是企业生存发展的必备基础。