一、合规日志为什么是跨境系统的“生死线”?

在全球化运营的背景下,日志合规早已从技术附属品变成企业风控的“第一现场”。尤其是在以下几种场景中:

GDPR/CCPA罚款机制严格:一旦发生数据泄露或滥用而无法出示完整的访问追踪记录,将直接面临巨额罚单(如2023年某欧洲电商因日志缺失被罚1700万欧元)。

客户安全问卷审计:许多B2B企业在出海拓展客户时,往往被要求填写详尽的安全日志机制说明,甚至提供样例日志。

云监管平台对接:AWS Well-Architected、ISO 27001、SOC2等均要求企业具备事件记录、操作可追溯、数据留痕能力。

因此,一个可聚合、可分析、可加密、可查询、可自动告警的日志系统,不仅是安全底座,更是商业合规的生命线。

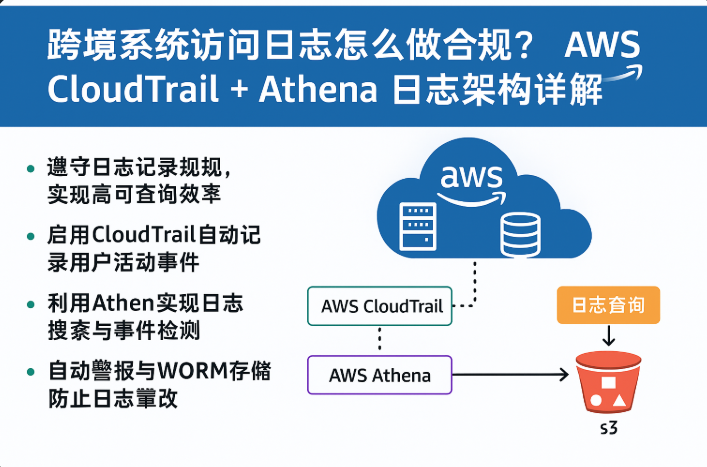

二、AWS CloudTrail:日志的第一站,也是最核心的数据源

CloudTrail 并不是一个简单的日志记录器,而是 AWS 原生的“行为摄像机”。

它能记录什么?

AWS Console登录、创建/删除资源、配置变更、权限调整等操作全链路记录

Lambda调用、S3对象访问、API请求来源IP、使用者身份(IAM角色、STS AssumeRole)

可关联IAM、Organizations、STS、多账号联合日志架构

它的数据格式如何构成?

CloudTrail日志是结构化JSON格式,包含丰富字段:

eventTime、eventName、userIdentity、sourceIPAddress、eventSource、requestParameters、responseElements等

可自定义字段解析(eventTag)或提取特定字段(如ObjectKey、Region、ErrorCode)

合规性增强配置

加密:配合AWS KMS加密S3存储日志文件

防篡改:配合S3 Object Lock实现WORM(Write Once Read Many)策略

多账号整合:使用组织级Trail统一收集子账号操作记录,存入统一S3桶

三、Athena:真正让日志“活”起来的分析引擎

单有日志是不够的,关键在于如何“看懂日志”。Athena 提供了基于SQL的查询能力,打通S3日志与安全分析的最后一公里。

如何使用Athena分析CloudTrail日志?

建立数据库与表:定义CloudTrail日志的Schema结构(基于JSON结构建表)

创建分区表:按年/月/日/账号/Region等字段划分S3存储路径,提高查询效率

直接运行SQL:对CloudTrail日志进行过滤、聚合、搜索、告警触发

保存为视图:常用查询逻辑保存为视图供仪表盘调用或定时任务触发

高价值SQL查询案例:

-- 查询过去7天非白名单IP访问记录

SELECT eventTime, sourceIPAddress, userIdentity.arn, eventName

FROM cloudtrail_logs

WHERE sourceIPAddress NOT IN ('123.45.67.89','...')

AND eventTime > current_timestamp - interval '7' day;-- 检测失败登录尝试 SELECT eventTime, userIdentity.arn, errorCode, sourceIPAddress FROM cloudtrail_logs WHERE eventName = 'ConsoleLogin' AND errorCode IS NOT NULL;

四、构建合规日志平台的核心架构策略

数据聚合策略

所有子账号日志统一聚合至母账号S3桶

使用标签区分来源账户、系统模块、服务类型

存储与生命周期策略

设置S3生命周期策略:30天热存储 → 180天归档 → 1年转冷存储或Glacier

配置日志文件的MD5校验与完整性检测机制

安全加固机制

S3日志桶权限封闭,仅授权Athena / CloudTrail / 审计用户访问

配置CloudWatch Events对Athena查询异常行为进行告警

所有日志文件开启SSE-KMS加密

自动化与告警联动

配置定时Athena任务:每30分钟扫描一次异常行为

异常结果通过SNS推送至安全团队邮件或Slack通道

联动Lambda实现自动封禁IP、禁用账号、触发审计流程

五、与其他合规能力的融合建议

一个合格的日志合规平台不应是孤立的,推荐与以下AWS服务联动:

Amazon Macie:扫描S3日志中是否含有PII等敏感信息

Security Hub + GuardDuty:统一风险检测与日志匹配分析

QuickSight:构建合规仪表盘、审计趋势图表

SSM Automation:检测异常后触发自动响应流程

六、CloudFlew合规审计平台交付能力

我们为跨境企业、金融SaaS、数据处理型平台提供可落地的日志合规系统,帮助你:

搭建完整的CloudTrail聚合架构(跨区域/账号)

定制Athena SQL模板与查询调度逻辑

构建QuickSight日志报表与趋势可视化看板

实施S3 WORM合规封存策略

联动MFA、IAM权限、审计事件实现闭环告警系统

七、从“有日志”走向“合规日志”的关键一跃

在数据驱动与法规严格双压下,“我有日志”远远不够,真正有价值的,是“我能还原、我能追溯、我能证明”。AWS CloudTrail + Athena,为企业构建合规日志体系提供了最佳路径,而架构设计、分析能力、自动响应机制,才是真正能落地的差异化能力。

CloudFlew,不只是技术部署者,更是你合规运营的长期技术顾问。