为网站启用HTTPS是现代网络安全的基石。然而,在安装SSL证书、配置Web服务器(如Nginx、Apache)的过程中,遇到各种错误提示是常有的事,这往往让管理员感到头疼。诸如浏览器提示“连接不安全”、证书“不受信任”、服务器启动失败等问题,都可能阻碍您成功部署HTTPS。

别担心!本文将通过图文并茂的方式,带您一步步排查并解决几种最常见的SSL证书安装错误。在开始之前,请确保您已从可信赖的证书颁发机构(CA)或提供商(例如

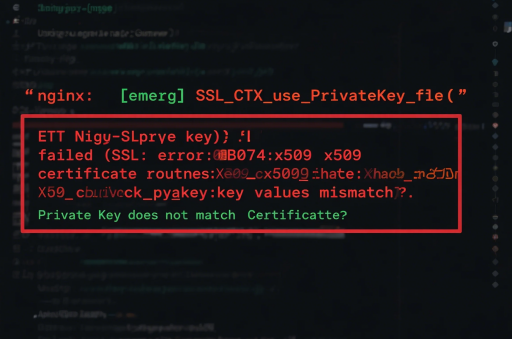

错误一:私钥与证书不匹配 (Private Key Mismatch)

症状表现:

尝试启动或重载Nginx/Apache服务失败。

查看Web服务器错误日志(error.log),发现类似 "key values mismatch"、"Private Key does not match Certificate" 或 "SSL_CTX_use_PrivateKey_file error" 的记录。

可能原因:

您在服务器配置中引用的私钥文件 (

.key) 并非与您当前安装的证书文件 (.crt或.pem) 相匹配(即非配对生成)。排查步骤:

如果验证结果不匹配,请在服务器上找到正确的私钥文件,更新配置文件中的路径。

如果确认私钥文件丢失,您将无法使用当前的证书。需要重新生成新的密钥对(私钥+CSR),然后联系您的证书提供商(如

CloudFlew )申请证书的重签发(Reissue)。核对配置文件路径: 仔细检查Nginx配置文件中的

ssl_certificate_key指令或Apache配置文件中的SSLCertificateKeyFile指令,确保其指向的私钥文件路径完全正确,并且是您为当前证书生成CSR时所使用的那个私钥。使用OpenSSL工具验证匹配性: 在服务器终端执行以下命令,比较私钥和证书的模数(modulus)或公钥哈希值。如果两者匹配,它们的输出结果应该是完全相同的。

Bash

# 方法一:比较公钥哈希 (推荐)openssl pkey -in /path/to/your/private.key -pubout -outform pem | openssl sha256 openssl x509 -in /path/to/your/certificate.crt -pubkey -noout -outform pem | openssl sha256# (如果输出的两行哈希值一致,则密钥与证书匹配)# 方法二:比较模数MD5 (备用)# openssl rsa -noout -modulus -in /path/to/your/private.key | openssl md5# openssl x509 -noout -modulus -in /path/to/your/certificate.crt | openssl md5

解决办法:

错误二:证书链不完整 / 浏览器提示“不受信任” (Incomplete Chain / "Not Trusted")

症状表现:

网站使用HTTPS加载,但浏览器地址栏显示“不安全”警告、红色的叉号,或点击小锁图标后提示证书无效、颁发机构不可信 (

NET::ERR_CERT_AUTHORITY_INVALID)。使用在线SSL检测工具(如SSL Labs)检查时,报告“Chain issues”或“证书链不完整”。

可能原因:

Web服务器配置中缺少了中间证书 (Intermediate Certificate)。浏览器需要完整的证书链(从您的服务器证书 -> 中间证书 -> ... -> 受信任的根证书)来验证您证书的有效性。

排查步骤:

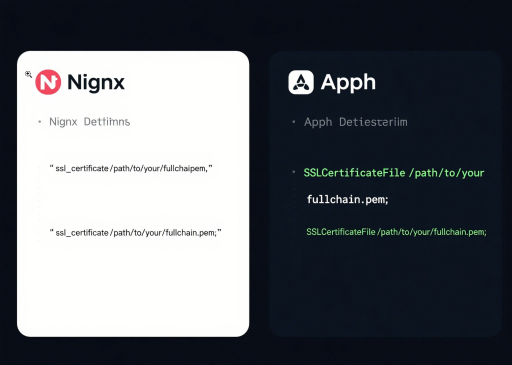

Nginx: 确保

ssl_certificate指令指向的是合并后的完整证书链文件 (fullchain.pem或chained.crt),而不是仅仅指向your_domain.crt。Apache: 确保

SSLCertificateFile指令指向的是合并后的完整证书链文件。如果使用了旧的SSLCertificateChainFile指令,请确认它指向了正确的中间证书文件(但推荐使用合并文件的方式)。如果您使用Let's Encrypt + Certbot,其生成的

fullchain.pem文件通常已包含服务器证书和所需的中间证书。如果您从商业CA(如通过

CloudFlew 购买)获取证书,请确保您下载了所有提供的文件,通常会包含您的域名证书(如yourdomain.crt)以及一个或多个中间证书(可能在一个ca-bundle.crt或intermediate.crt文件中)。获取完整的证书链文件:

合并证书文件 (如果需要): 确认您的Web服务器配置指令需要指向一个包含完整链的文件。如果是这样,您需要手动合并证书文件。注意顺序:您的域名证书内容在前,中间证书内容在后。

Bash

# 示例命令 (Linux/macOS):cat your_domain.crt intermediate_bundle.crt > fullchain.pem

检查并更新服务器配置:

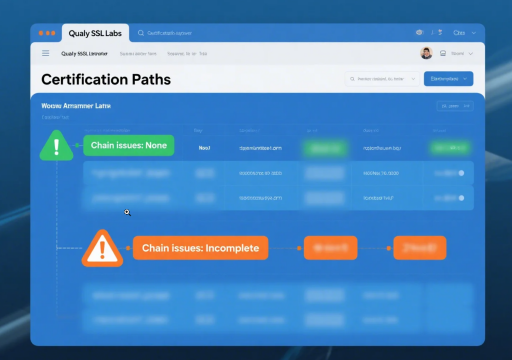

使用工具验证: 修改配置并重载Web服务器后,使用Qualys SSL Labs SSL Server Test (

https://www.ssllabs.com/ssltest/ ) 输入您的域名进行检测。查看结果中的 "Certification Paths" 部分是否显示完整且受信任。

错误三:混合内容 (Mixed Content)

症状表现:

网站已启用HTTPS并能加载,但浏览器地址栏的小锁标志旁边出现警告图标(如黄色三角),或者页面部分元素(图片、样式)加载不正确。

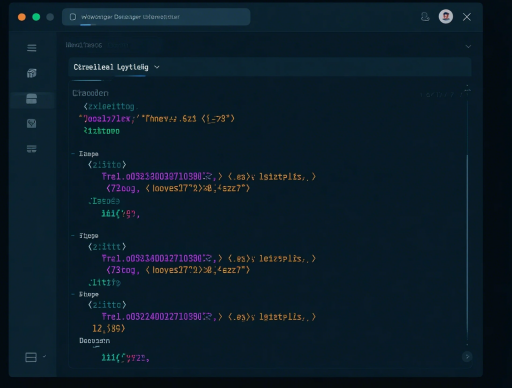

打开浏览器开发者工具(按F12),在“Console”(控制台)标签页看到关于 "Mixed Content" 的错误或警告信息。

可能原因:

在通过HTTPS加载的安全页面中,引用了通过不安全HTTP协议加载的资源(如

http://.../image.jpg,http://.../script.js)。排查步骤:

定位HTTP资源: 使用浏览器开发者工具的“Console”或“Network”标签页,查找所有提示Mixed Content或通过

http://加载的资源链接。修改资源链接: 检查您网站的HTML源代码、CSS文件、JavaScript文件、数据库内容以及CMS(如WordPress)的设置。将所有

http://开头的内部或外部资源链接修改为https://开头。如果资源同时支持HTTP和HTTPS,可以使用协议相对链接//(例如//example.com/image.jpg),浏览器会自动选择当前页面的协议来加载。检查第三方内容: 确保所有嵌入的第三方脚本(广告、分析工具、社交媒体插件等)、iframe框架等都使用HTTPS协议加载。

(进阶) 配置CSP策略: 在服务器响应头中添加

Content-Security-Policy(CSP) 策略,并包含upgrade-insecure-requests指令。这可以指示现代浏览器自动尝试将页面内的HTTP请求升级为HTTPS。

错误四:SSL握手失败 / 协议错误 (SSL Handshake Failed / Protocol Error)

症状表现:

浏览器无法建立安全连接,显示诸如

ERR_SSL_PROTOCOL_ERROR,SSL_ERROR_RX_RECORD_TOO_LONG(常见于Apache配置不当), “无法安全地连接到此页面”, 或 "SSL Handshake Failed" 等错误。可能原因:

服务器端和客户端(浏览器)支持的SSL/TLS协议版本不兼容。

服务器端和客户端支持的加密套件 (Cipher Suites) 不兼容。

服务器未正确监听443端口,或者防火墙阻止了该端口的连接。

SSL证书本身存在问题(如过期、域名不匹配)。

Web服务器的SSL配置存在其他错误。

排查步骤:

Nginx: 检查

ssl_ciphers指令。Apache: 检查

SSLCipherSuite指令。强烈建议使用在线工具(如 Mozilla SSL Configuration Generator)根据您的服务器软件和版本生成推荐的、安全的加密套件列表,并应用到您的配置中。避免使用过时、不安全的加密套件。

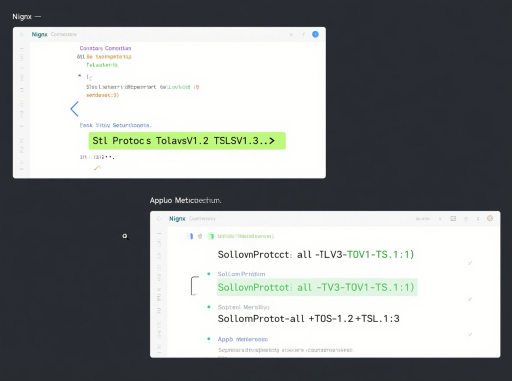

Nginx: 检查

ssl_protocols指令。推荐设置为TLSv1.2 TLSv1.3;。务必禁用SSLv3,TLSv1,TLSv1.1。Apache: 检查

SSLProtocol指令。推荐设置为all -SSLv3 -TLSv1 -TLSv1.1或更精确地指定TLSv1.2 +TLSv1.3(取决于Apache版本)。

检查Web服务器错误日志: 这是首要步骤,日志中通常会包含关于SSL握手失败的具体原因。

确认端口监听与防火墙: 使用

netstat -tulnp | grep 443或ss -tulnp | grep 443命令确认您的Web服务器进程确实在监听TCP 443端口。检查服务器防火墙(如iptables,firewalld,ufw)以及任何云平台安全组规则,确保允许外部访问TCP 443端口。检查并更新SSL/TLS协议配置:

检查并更新加密套件配置:

验证证书有效性: 使用

openssl x509 -in /path/to/certificate.crt -noout -dates检查证书有效期。确认证书的Common Name或SANs包含了您正在访问的域名。重启/重载Web服务器: 应用任何配置更改后,务必执行

sudo systemctl reload nginx或sudo systemctl restart apache2。

总结与求助

排查SSL证书安装错误需要耐心和细致。大多数问题都源于私钥不匹配、证书链不完整、页面存在混合内容,或者服务器的SSL/TLS协议与加密套件配置不当。遵循本文的步骤,结合错误日志和在线检测工具进行排查,通常能够定位并解决问题。

实用工具推荐:

Qualys SSL Labs SSL Server Test: 全面检测HTTPS配置的最佳工具。

OpenSSL命令行: 强大的本地证书和连接检查工具。

浏览器开发者工具: 检查混合内容和网络请求的利器。

如果尝试了上述步骤后问题仍然存在,不要犹豫寻求帮助。您可以查阅Web服务器的官方文档、相关技术论坛,或者直接联系您的SSL证书提供商(例如

正确配置HTTPS是保障网站安全和用户信任的关键一步。希望本教程能帮助您顺利扫清障碍!