你的网站地址栏里,那把令人安心的绿色安全锁闪闪发光。你的页面加载速度得分,在各种性能测试工具中也相当不错。你靠在椅子上,满意地看着这台由CDN驱动的、看似运转平稳的“性能机器”。一切,似乎都尽在掌握。

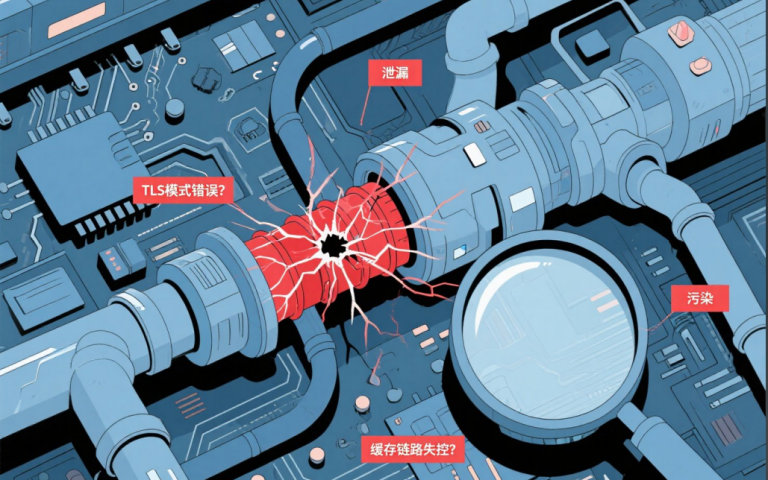

但,如果我告诉你,在这平顺的表象之下,你的“引擎舱”里连接“变速箱”(CDN与源站)的关键传动轴可能并未真正锁紧,你的“燃料输送系统”(缓存链路)也可能处于失控的边缘,随时可能向引擎注入“错误的燃料”,你会不会惊出一身冷汗?

我们太习惯于将CDN的价值简化为“加速”和“扛DDoS”。但真正的安全,如同健康,往往是在那些看不见的、习以为常的环节中,悄然建立或土崩瓦解的。今天,我们就来扮演一次“首席机械师”,打开CDN的“引擎盖”,对两个最容易被忽视,却也最致命的“故障点”——错误的TLS模式和失控的缓存链路——进行一次深度“体检”,并解析出那条真正唯一的、通往“安全加速”的正确路径。

第一项诊断:传动轴的“虚位”——你的TLS链路真的全程加密了吗?

HTTPS,是我们为数据传输这辆“运钞车”配备的“装甲”。CDN让部署HTTPS变得轻而易举,但它与你源服务器之间的“交接”方式,却藏着天大的玄机。大部分CDN平台都会提供几种不同的TLS/SSL模式,如果你选错了,那无异于让“运钞车”在后半段卸下装甲,换成一辆敞篷小货车来运送黄金。

诊断项目一:臭名昭著的“灵活”模式 (Flexible SSL)

工作原理: 用户浏览器 -> CDN边缘节点(这一段是HTTPS加密的);CDN边缘节点 -> 你的源服务器(这一段是明文的HTTP!)。

风险剖析: 这是最危险、最不推荐的模式!它制造了一种“虚假的安全感”。虽然用户在浏览器里看到了安全锁,但从CDN到你服务器的“最后一公里”,数据是完全“裸奔”的。在这段内网或公网上,任何中间人(比如不怀好意的网络设备、被渗透的路由器)都能轻易地窃听、甚至篡改你的用户数据。

生动比喻: 一支安保严密的“武装押运车队”,将一箱黄金从A点运到了城市中转站B点。然后,在B点,保安全部下车,把金条交给了一个普通的快递小哥,让他骑着一辆没有上锁的自行车,穿过鱼龙混杂的市区,送到最终的目的地C点(你的源站)。这中间会发生什么,还用想吗?

诊断项目二:看似安全却仍有隐患的“完全”模式 (Full SSL)

工作原理: 用户 -> CDN(加密);CDN -> 源服务器(也加密)。听起来不错,对吧?但问题在于,在这种模式下,CDN虽然会用HTTPS连接你的源站,但它并不会严格验证你源站上SSL证书的有效性。

风险剖析: 这意味着,如果一个攻击者能够在你和CDN之间的网络链路上进行DNS欺骗或IP劫持,伪造一个也使用HTTPS但证书是自签名或无效的“假源站”,CDN可能会“信以为真”,把数据加密后传给了这个“冒牌货”。中间人攻击的风险依然存在。

生动比喻: “武装押运车队”到达了中转站B点,与另一支也声称是“自己人”的押运车队交接。B点的车队虽然也看到了对方的车是“装甲车”(也用了HTTPS),但却没仔细核对对方的“接头暗号”和“身份ID”(SSL证书的有效性),就把黄金交了出去。结果,对方可能是乔装打扮的“劫匪”。

诊断项目三:唯一的“黄金标准”——“完全(严格)”模式 (Full (Strict) SSL)

工作原理: 用户 -> CDN(加密);CDN -> 源服务器(加密),并且,CDN在连接源服务器时,必须严格验证其SSL证书是由可信的证书颁发机构(CA)签发的、未过期的、且与域名匹配的有效证书。

诊断结论: 这才是唯一能确保端到端(从用户到你服务器)数据传输全程安全、无可乘之机的正确配置。

生动比喻: 押运车队在B点进行交接时,不仅要确认对方也是“装甲车”,还要进行严格的“指纹、虹膜、声纹、暗号、DNA”全套身份比对(严格验证SSL证书),确保万无一失后,才进行交接。

第二项诊断:“燃料系统”的紊乱——你的缓存链路是否已“失控”?

如果说TLS模式是“传动系统”的稳固性问题,那么缓存链路,就是“燃料输送系统”的精准性问题。一旦失控,它可能向你的用户输送“有毒的燃料”(被投毒的缓存),或者把“A用户的私人燃料”(敏感信息)错送到“B用户的引擎”里。

故障表现一:“张冠李戴”的缓存泄露

病因分析: 你可能在CDN上设置了一条看似无害的缓存规则,比如“缓存所有以

.html结尾的页面5分钟”。但你忘记了,像/my-account.html这样的页面,其内容是根据用户的Cookie或登录状态动态生成的。失控后果: 当用户张三访问了他的账户页面,CDN可能会把这个充满了张三个人信息的页面缓存下来。紧接着,当用户李四也来访问他的账户页面时(URL完全一样),CDN可能会“自作聪明”地把张三的页面缓存直接丢给了李四。一场灾难性的数据泄露就此发生!

生动比喻: 邮局的“智能分拣机器人”(CDN),被设定了一个“只要是信封就复印一份备用”的错误规则。结果,它把张三的亲笔私信复印了,然后当李四来取信时,机器人错把张三的信件复印件给了李四。

故障表现二:“无中生有”的缓存投毒

病因分析: 你的后端应用可能存在一个“轻信”的弱点,比如它会根据请求头中的

X-Forwarded-Host来生成页面中的某些链接。而你的CDN缓存键(Cache Key)又恰好没有包含这个X-Forwarded-Host头。失控后果: 攻击者可以发送一个URL正常,但

X-Forwarded-Host头指向恶意网站的请求。你的后端被“欺骗”,生成了一个包含恶意链接的页面。CDN看到URL是正常的,便将这个“有毒”的页面缓存下来。所有后续的正常用户,都会被这个缓存“毒害”。生动比喻: 一位“间谍”潜入了“中央厨房”(源站),在“盐”的罐子上贴了一张“糖”的标签。而“送餐员”(CDN)只认识罐子,不尝味道,于是,他勤奋地把一大批“有毒”的盐(被投毒的缓存),当作糖,送往了全城的餐厅。

故障表现三:“时灵时不灵”的缓存效率

病因分析: 滥用

Vary响应头。比如,你的源站对所有响应都返回了Vary: User-Agent,这意味着CDN需要为每一种不同的User-Agent(成千上万种!)都单独缓存一个版本,这会极大地粉碎你的缓存,导致缓存命中率暴跌。失控后果: CDN几乎起不到缓存的作用,大部分请求都会回源,性能不升反降。

生动比喻: 你让“裁缝”(CDN)为你的一件衣服准备“备用件”。但你要求,必须为每一个身高、体重、臂长、腿长有1毫米差异的人,都单独准备一件。结果,裁缝的仓库里堆满了成千上万件看似一样却又细微不同的衣服,根本找不到任何一件能给第二个人穿。

“机械师的蓝图”:构建真正的安全加速路径

经过一番“深度体检”,通往真正“安全加速”的正确路径蓝图,已然清晰:

传动系统,必须“刚性连接”: 毫不犹豫地将你的CDN与源站之间的TLS模式,设置为**“完全(严格)”**。这是所有安全的基础。

燃料系统,必须“精准控制”:

奉行“默认不缓存”原则: 对你的源服务器进行配置,让其默认在所有动态、个性化的响应头中,都带上

Cache-Control: private, no-store。“白名单式”开启缓存: 只在CDN上,为你明确知道是公开的、安全的、可被缓存的URL路径或文件类型,单独、显式地创建缓存规则。

“手术刀般”精雕缓存键: 确保你的缓存键只包含那些真正决定内容变化的参数。对于所有其他HTTP头,CDN应该默认忽略。

定期“体检”与审计: 定期审查你的CDN配置和缓存行为,确保它始终在你的掌控之中。

选择你的“王牌维修站”

要执行如此精细的“调校”,你需要一个提供清晰、强大、透明工具的“维修站”。一个优秀的CDN服务商,比如

清晰地解释每种TLS模式的含义与风险,并强烈推荐最安全的那一种。

提供极其灵活和强大的缓存规则引擎,让你能进行手术刀般精准的控制。

提供详尽的日志和分析工具,让你能时刻洞察你的“传动系统”和“燃料系统”是否运转正常。

最终的诊断书:

在数字世界中,速度与安全并非两条独立的轨道,而是一条双轨并行的、需要精密咬合的铁路。任何一边的铁轨出现偏差,或者连接它们的枕木(配置)出现松动,都可能导致整列“业务快车”的脱轨。

今天我们解析的TLS模式与缓存链路,正是这条铁路中最容易被忽视,却也最关键的“道钉”与“连接件”。真正的“安全加速”,不是简单地将两个词叠加,而是要深刻理解它们之间环环相扣、缺一不可的内在逻辑。它要求我们不仅要做一个追求速度的“赛车手”,更要做一个洞察细节、严谨细致、时刻保持警惕的“首席机械师”。你的“座驾”,你检查了吗?