你有没有想过,万一某个你信任的网站,其证书其实是被偷偷签发的,你却浑然不知——会发生什么?这不是危言耸听,而是互联网真实可能存在的“盲区”。而为了解决这个问题,才有了 SSL 证书透明日志(Certificate Transparency,简称 CT)这一机制。今天我们就来深挖一下:它到底怎么运作,为什么重要,普通运维人员又该如何配置与应对。

一、CT 是什么?它解决了什么问题?

“CA 滥发证书”曾经是真实的噩梦

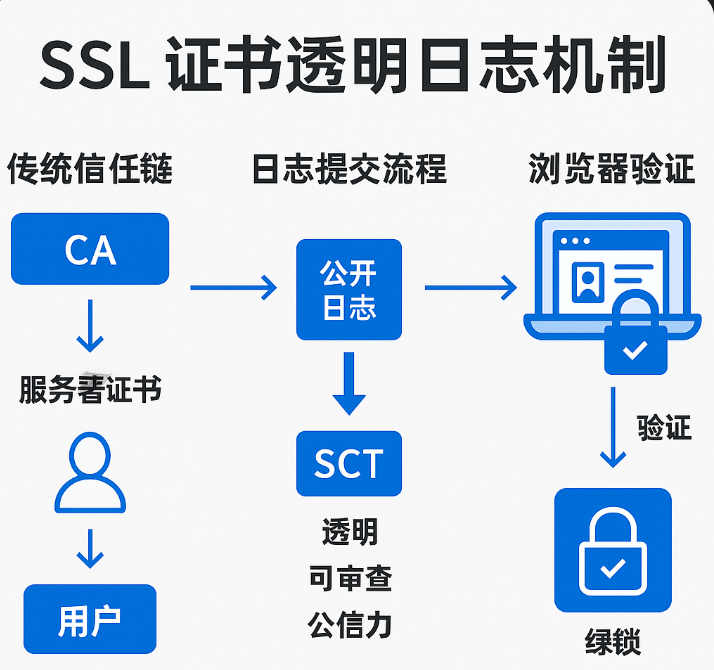

传统的 HTTPS 安全体系依赖的是 CA(证书颁发机构)。用户信任浏览器,浏览器信任根证书,根证书信任中间 CA,CA 最后签发服务器的 SSL 证书,整个链路构建起所谓“信任链”。

问题来了:如果某个 CA 被黑了,或出于失误/恶意颁发了一个假证书,用户是不知道的。你访问的是 www.google.com,但实际上证书可能是一个钓鱼站用来“伪装”自己。

CT 的核心目标:阳光是最好的防腐剂

Certificate Transparency 提出的理念是:把所有签发的证书都“晒”在阳光下,也就是建立一个全球可验证、可审查的“公开日志系统”,谁签发了什么证书,所有人都能看到。

二、CT 的核心机制是怎样的?

三大参与角色

Log Server(日志服务器):存储所有证书提交记录,提供“可公开审查”的接口。

CA(证书颁发机构):签发证书时,把证书提交到 Log Server 获取 “SCT(Signed Certificate Timestamp)”。

Client(客户端)/浏览器:验证证书时要求证书中包含 SCT。

SCT 是个啥?为什么重要?

你可以把 SCT 想象成“证书签发公证书”,它证明这张证书已经被“上报”了。

当用户的浏览器在验证 SSL 证书时,如果发现证书中没有 SCT 或 SCT 是假的,它就会直接拒绝连接或抛出严重警告。

类比一下:你在路边开店,警察查你有没有“营业执照副本”;CT 就是要求你出示这个副本,否则就是黑店。

三、浏览器强制 CT 的策略有哪些?

Google Chrome:铁腕执行

Chrome 从 2018 年起就要求所有 EV 证书必须包含 SCT 否则视为不可信。

后续政策进一步加强,甚至对普通 DV/OV 证书也要求支持 CT,尤其是在 Android 平台或企业场景中。

Apple Safari:支持但不强制

Safari 也支持 CT,并在 macOS 和 iOS 上验证 SCT,但目前策略比 Chrome 稍微宽松。

Firefox:处于观察中

Mozilla 对 CT 的支持偏向可选,但也鼓励 CA 配合提交,未来是否强制取决于行业安全发展。

四、部署 CT 的最佳实践

1. 选用支持 CT 的 CA

不是所有 CA 都愿意提交到 CT 日志。你在申请 SSL 时,一定要选择像 Let’s Encrypt、DigiCert、GlobalSign 等明确支持 CT 的机构。

实战技巧:可以用 https://crt.sh/ 检查某域名是否已经存在公开证书,防止被人“偷偷申请”。

2. 配置 Nginx/Apache 支持 SCT(可选)

虽然多数现代浏览器能验证 SCT,但为了最大兼容性,你可以手动将 SCT 信息嵌入到证书链中:

nginx ssl_certificate /etc/ssl/cert.pem;ssl_certificate_key /etc/ssl/key.pem;ssl_trusted_certificate /etc/ssl/ca.pem;# 可配置 OCSP + SCT Stapling 提升性能

3. 使用 CDN 自动完成 SCT 部署(推荐)

如果你使用的是 Cloudflare、Akamai、Cloudfront 等 CDN,他们通常会自动管理 SCT,并将它集成到 SSL 握手中,无需手动配置。

五、CT 在现实中到底有多重要?

案例一:Symantec CA 被移除信任

2017 年,Google 公布发现 Symantec 多次违规签发证书(比如签发了 google.com 的假证书)。最终结果是 Chrome 完全停止信任 Symantec 旗下的所有根证书,造成大量 HTTPS 网站“被迫迁移”。

CT 日志正是揭露这一行为的关键线索来源。

案例二:企业被“冒名申请”SSL证书

一些攻击者会提前注册某公司拼音域名,申请 SSL 并用于钓鱼站。通过 CT 日志监控,企业能提前发现这些潜在攻击。

六、CT 可能带来的挑战与误解

会不会泄露内部域名?

很多企业担心:如果我内部测试域名被提交到 CT,会不会泄露信息?

确实有这种风险,因此千万不要把内部测试域名用正式 CA 申请证书,应使用自签证书或局域网 CA。

是否增加性能开销?

理论上,验证 SCT 会有轻微性能损耗,但对现代浏览器来说几乎可以忽略。而 CDN 方案还能通过“Stapling”方式优化握手流程。

七、结语:CT 是未来可信互联网的基础设施

你可能以为 SSL 安全是“一劳永逸”的事,实际上从证书签发那一刻开始,就必须接受阳光的照射和第三方审视。而 CT 正是这个“照妖镜”。

它不会保护你的网站免受攻击,但会让潜在的攻击更难得逞。它不会让你的运维变得简单,但会让安全变得更透明。

说到底,Certificate Transparency 不只是技术机制,更是一种安全哲学:公开透明、人人可查。只有如此,我们的信任链条才不会被悄悄切断。