你有没有被 SSL 证书快过期的提醒搞得手忙脚乱?有没有在凌晨三点因为证书更新失败而匆匆上线救火?如果你正在运行 Kubernetes 环境,并且网站或 API 对安全性要求极高,那么你必须要有一套成熟的“SSL 自动化策略”来管理整个证书生命周期。从申请、签发、部署,到续期和吊销,自动化不仅能解放运维双手,更关键的是——它不会忘,也不会出错。

01. 为什么 SSL 自动化在 Kubernetes 环境中如此重要?

Kubernetes 的天然特点就决定了它并不适合“手动管理”。

你想啊,Pod 是可以随时漂移的,服务实例可以横向扩展或缩减,而 Ingress Controller 动不动就更新一波配置。如果还让你手动拷贝证书、配置 Secret、Reload 服务,简直就是灾难预告。

而更现实的场景是,你可能一天就得处理几十个服务证书,多个域名,手动维护几乎等于“作死”。所以,SSL 生命周期管理必须是自动的,而且要与你的 Kubernetes 控制面深度整合。

02. 核心组件:打造 SSL 自动化的技术栈

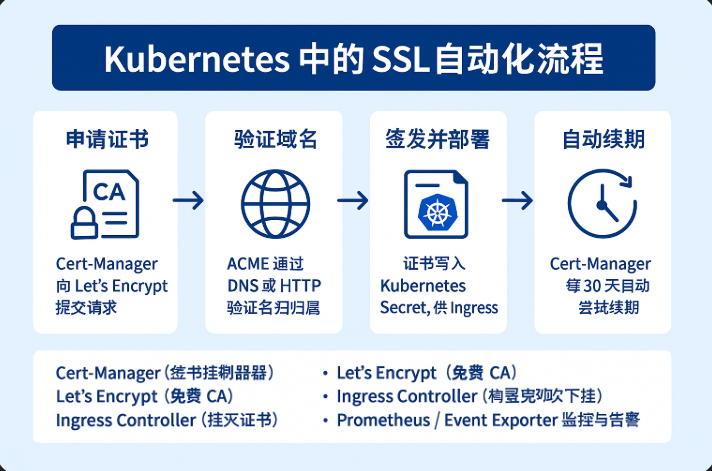

要在 K8s 中搞定 SSL 自动化,你离不开以下几个核心组件:

Cert-Manager:Kubernetes 下的 SSL 证书管理神器。它支持 ACME 协议、自动申请 Let's Encrypt、自动续期、自动部署 Secret,还能自定义 DNS 验证、HTTP 验证流程。

ACME CA(如 Let's Encrypt):提供自动化签发的证书颁发机构,免费、快速。

Ingress Controller(如 NGINX、Traefik):通过注解或 TLS 配置,结合 Secret 实现证书挂载。

ExternalDNS(可选):如果你用 DNS 验证,ExternalDNS 可以协助自动更新记录。

是不是已经看出套路了?证书由 Cert-Manager 申请,ACME CA 签发,结果变成 Secret,被 Ingress 引用,真正实现闭环。

03. 实战部署:一步步构建自动化证书系统

来,我们按照实际操作走一遍。

第一步:安装 Cert-Manager

bash kubectl apply -f https://github.com/jetstack/cert-manager/releases/download/v1.14.0/cert-manager.yaml

建议用 Helm 部署更可控。

bash helm repo add jetstack https://charts.jetstack.io helm install cert-manager jetstack/cert-manager --namespace cert-manager --create-namespace --version v1.14.0

第二步:创建 ClusterIssuer

ClusterIssuer 就是你申请证书用的“身份证”。以下是 Let's Encrypt 测试环境配置:

yaml apiVersion: cert-manager.io/v1kind: ClusterIssuermetadata: name: letsencrypt-stagingspec: acme: server: https://acme-staging-v02.api.letsencrypt.org/directory email: your-email@example.com privateKeySecretRef: name: letsencrypt-account-key solvers: - http01: ingress: class: nginx

正式环境你只需替换 server 地址即可。

第三步:为你的服务创建证书资源 Certificate

yaml apiVersion: cert-manager.io/v1kind: Certificatemetadata: name: my-service-tlsspec: secretName: my-service-tls-secret issuerRef: name: letsencrypt-staging kind: ClusterIssuer commonName: www.example.com dnsNames: - www.example.com

只要这份配置存在,Cert-Manager 就会帮你:

申请证书

验证域名

获取证书并保存在 Secret 中

自动续期

是不是比每天人工刷新浏览器、盯证书有效期靠谱多了?

04. 自动续期与监控:不只是搞定一次

Cert-Manager 会在证书过期前 30 天自动尝试续期,但这并不意味着你高枕无忧。

你还应该配合以下手段:

Prometheus + Grafana:监控证书剩余有效期,设置阈值告警。

Event Exporter:将 K8s Event 转发给日志系统,便于排查失败记录。

Webhook Hook:在证书更新时通知服务自动 reload,如自动重启 NGINX。

别忘了:即使是自动化,也要有观测系统兜底。

05. 证书自动化常见问题(别掉坑)

多个域名怎么办?

Certificate 支持 dnsNames 数组,一次搞定多个域名。但注意要保证 DNS 验证全部能通过。

自建 CA 怎么搞?

Cert-Manager 支持内部 CA 或 HashiCorp Vault 作为签发源。适合企业内网、集群通信场景。

证书申请失败怎么排查?

检查 Event、Pod 日志、DNS 是否正确、Ingress 是否暴露、80 端口是否通畅。有时候可能是证书已达每日上限。

ACME 限额?

Let's Encrypt 免费证书有速率限制,避免频繁删除重建,可以切换到 Staging 环境做测试。

06. 类比思维:自动化证书 ≈ 自动驾驶

还记得开车的时候,你得时刻注意路况、控制油门、看镜子。而自动驾驶系统会用传感器、雷达、导航数据,实时做出决策。你只需要设定目的地。

SSL 自动化也是一样,从最开始的申请,到配置、挂载、续期,全由系统完成。你只需要告诉它“我这个域名需要 HTTPS”。

Kubernetes 是高速公路,Cert-Manager 是自动驾驶系统,而你,就是那个坐在驾驶座上但能安心刷手机的人。

最后的话

如果你的网站、微服务、API 正在 K8s 中运行,那就别再死磕手动部署 SSL 了。Cert-Manager + Let's Encrypt 的组合,成本低、速度快、配置灵活,是现代 DevOps 环境不可或缺的一部分。

别再等证书出问题才临时抱佛脚。自动化不是炫技,是避免凌晨救火的最佳手段。