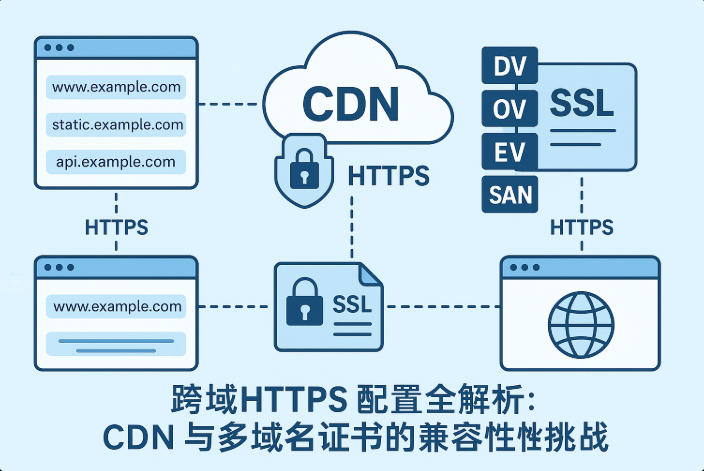

你是不是也遇到过这个场景?主站好不容易上了 HTTPS,子域名、静态资源域名、API 网关一大堆,但访问时总报错,提示证书无效、跨域失败?CDN 明明开了,SSL 证书也配上了,为什么还会出问题?

这就是“跨域 HTTPS 配置”的坑,很多运维和开发刚开始真没当回事。但实际做起来,如果 CDN 的证书配置没兼容所有域名,或者你忽略了浏览器的“安全策略”红线,系统就会直接翻脸,不管你带宽有多大、节点有多多。

这一篇,我们就来聊聊,跨域 HTTPS 背后的真正难点、CDN 与多域名证书的兼容性挑战,以及从证书部署到浏览器验证的全链路策略。

一、为什么跨域 HTTPS 更容易踩坑?

从 HTTP 切换到 HTTPS,本意是为了安全。但一旦进入“跨域”的场景,安全要求就不止是“加密”了,而是要多方系统“信任”一致。

跨域+HTTPS=两个世界的博弈

HTTP 的跨域,只涉及 CORS 策略;但 HTTPS 的跨域,还要涉及 TLS 层证书链是否可信、是否匹配访问域名。

你可能以为访问 static.yoursite.com 和 www.yoursite.com 是“自己人”,但浏览器可不这么看。如果 static.yoursite.com 的证书不是它自己对应的,或者 CDN 回源过程中证书链不完整,用户端直接就会弹出“连接不安全”。

再举个极端例子:主站用了 EV 证书,子域用的是 DV,而且还通过 CDN 强制跳转到了另一个域,这种情况,有些浏览器直接认为“身份不一致”,不加载资源,甚至报出钓鱼网站的警告。

二、CDN 与多域名证书的兼容问题,在哪里爆雷?

从理论上讲,CDN 是中间传输层,和证书应该没啥关系。可现实是——CDN 其实“代理”了你的网站,这就意味着:

终端用户访问的 TLS 握手,其实是跟 CDN 建立的

所以,证书部署的位置就不再是你源站,而是 CDN 边缘节点!

如果你没理解这个点,后面所有的配置都可能“错在起点”。

多域名证书类型有哪些?

| 类型 | 说明 | 特点 |

|---|---|---|

| DV(Domain Validation) | 域名验证 | 便宜、部署快、不验证企业身份 |

| OV(Organization Validation) | 企业验证 | 包含企业信息,更可信 |

| EV(Extended Validation) | 扩展验证 | 绿色地址栏,强信任,审核最严格 |

| SAN(Subject Alternative Name) | 多域名绑定 | 一个证书支持多个域名,适合统一管理 |

| Wildcard(通配符) | 泛域名 | 支持如 *.example.com,省事但受限多 |

你可能觉得 Wildcard 是万能钥匙,随便一个 *.example.com 就能应对多个子域。但有些 CDN 并不支持将通配符证书部署到边缘节点,或者支持的 SSL 加速范围不全。还有些 SSL 管理平台,会强制将每个子域名拆成单证书,导致维护极度混乱。

三、CDN 的 SSL 证书部署模式:你选对了吗?

很多人只知道买证书,却不了解证书怎么“穿过” CDN 上线。

三种主流模式对比

| 模式 | 描述 | 特点 |

|---|---|---|

| 源站 SSL 模式 | SSL 只在源站启用 | CDN 与客户端仍用 HTTP,容易被劫持 |

| CDN SSL 模式 | SSL 证书部署在 CDN 边缘 | 更安全、性能好,但证书管理复杂 |

| 全链路 SSL | 源站 + CDN 都启用 HTTPS | 最安全,但配置最复杂 |

如果你在用全链路 SSL,就要特别注意:CDN 所在的每个节点都需要部署对应域名的证书,否则就有“某些地区访问正常,某些却报错”的尴尬问题。

四、浏览器对证书的“偏见”:哪些配置容易被拦截?

浏览器可不是个“中立选手”。不同版本的 Chrome、Safari、Firefox,会对 SSL 证书有不同的判断策略。

常见的“踩雷点”:

证书不匹配当前域名:如主站用

www.example.com,静态资源用了cdn.example.net,但证书没包含后者证书链不完整:缺少中级证书或根证书

证书已吊销但 CDN 没同步更新

SSL/TLS 版本不兼容:部分 CDN 默认还在用 TLS 1.1,浏览器直接报错

你在源站配好了证书没用,浏览器看的是 客户端和 CDN 之间 的握手,这就是为什么“我明明已经搞定了,还报错”的最常见原因。

五、正确的多域名 SSL 配置策略

1. 使用 SAN 类型证书 + CDN 支持的证书平台

别贪便宜买一堆 DV 证书。选支持 SAN 的 SSL(如阿里云、Cloudflare 或 DigiCert 的多域证书),能统一配置多个子域名。

2. CDN 证书管理方式:选自动同步 VS 手动上传?

如果你用的 CDN 支持一键导入 SSL(如腾讯云 CDN + SSL 证书管理平台),那就用它!否则,靠手动上传每个边缘节点,很快你就会疯。

一定要开 证书过期提醒和自动续期,否则忘记续签的后果你懂的……

3. 开启 HSTS + CORS 策略配合

HSTS(Strict-Transport-Security)能强制浏览器只用 HTTPS

设置正确的 CORS Header,如

Access-Control-Allow-Origin精确到具体域名(而不是 *)

六、案例实战:某 SaaS 企业如何优化 SSL 跨域配置?

一家做 SaaS 表单系统的创业公司,之前因为用的免费 CDN + DV 通配符证书,总是被用户投诉访问 API 接口超时。

排查后发现:

静态资源和 API 分别是

static.x.com和api.x.com,但证书只覆盖了主域CDN 平台只对主域启用了 SSL,加速节点证书配置空缺

解决方案:

购买 SAN 多域名证书,绑定所有使用中的子域名

在 CDN 控制台配置全链路 HTTPS,加速静态和 API 资源

为所有子域配置 CORS 策略,开启 HSTS

自动同步证书更新到 CDN 边缘节点

上线后,移动端 HTTPS 请求平均响应时间降低了 35%,再也没用户反馈“证书错误”。

七、你需要思考的关键问题

你是否还在用不同平台各自申请的 DV 证书?你是否还在手动上传 SSL 到各个 CDN 节点?你是否没有给移动端接口加过跨域策略?

这些“看似没问题”的做法,一旦用户量上来、访问多端化、节点全球分布,就会出现“谁也说不清的问题”——页面加载慢、API 报错、资源 403、浏览器安全拦截……

如果你想在全球范围提供稳定、安全、高速的 HTTPS 加速体验,那么从 SSL 证书体系的统一规划 + CDN 的全链路证书部署 开始,才是真正的起点。