你是不是觉得网站启用了HTTPS,就万事大吉了?现实却是:很多网站的SSL证书没过期,但安全早就失效了。而这背后的元凶,就是中间证书缺失或过期。更可怕的是——大多数监控系统,甚至完全检测不到这个隐患。

为什么?怎么查?怎么防?今天我们用一套完整思路,帮你彻底解决这个“运维黑洞”。

一、为什么中间证书会成为监控盲区?

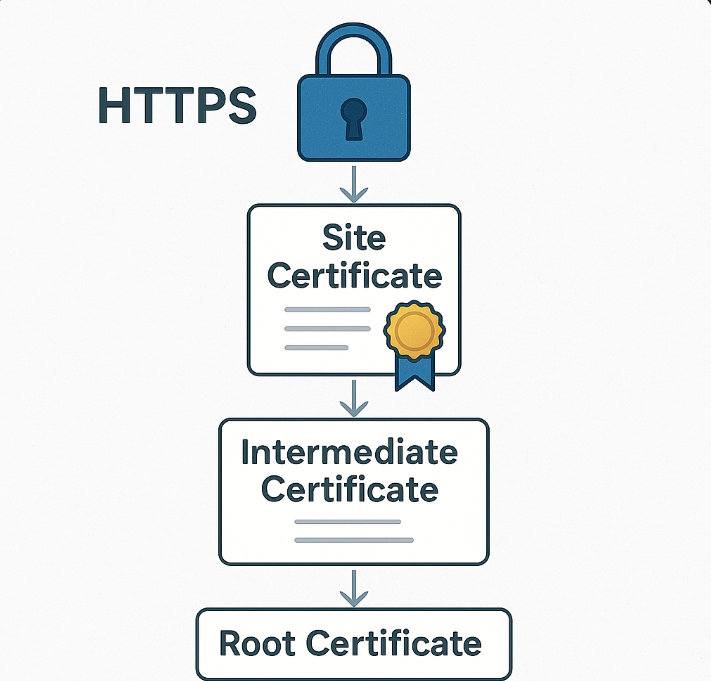

HTTPS证书链= 根证书 → 中间证书 → 站点证书。

而绝大多数团队,只关注主证书是否过期,完全忽视了中间证书的有效性与完整性。主要原因有四个:

监控系统配置不足:普遍只监控主证书,不探测链路全貌。

中间证书不算资产:大多数团队根本没把中间证书纳入资产管理清单。

部分用户才受影响:问题表现为局部用户HTTPS错误,难以归因。

信任补全误区:现代浏览器部分能自动补链,掩盖了问题真相。

举个例子:阿里云某用户部署HTTPS,主证书有效,中间证书却在CDN层漏配,结果是部分海外用户无法打开网站,而国内访问正常。原因?中间证书没同步到CDN。

二、证书链异常会带来哪些实际问题?

部分设备/系统访问失败:特别是安卓4.x、旧版OpenSSL等无法自动补全证书链的客户端。

海外访问异常:不同地区信任链体系差异,影响链重构成功率。

负载均衡/代理层握手失败:Nginx、HAProxy部分节点随机请求失败。

SEO受损:证书透明度(CT Log)无法通过,影响HTTPS站点权重。

更隐蔽的问题是:这种异常往往是“间歇性”、“区域性”,非常难排查。部分监控系统压根“看不见”。

三、为什么你的监控系统监测不到?

常见监控平台(Zabbix、Prometheus等)的问题在于:

仅检测主证书的到期时间与指纹。

不检查SSL握手过程中的完整链传递。

忽略中间证书的有效期、吊销状态(CRL/OCSP)。

监测探针集中部署,无法模拟多地域多网络的访问效果。

所以你的监控“告诉你一切正常”,但用户在另一端却连不上你的HTTPS站点。

四、如何系统性解决?(深度实战)

步骤1:链路级证书链监控

采用OpenSSL + API工具,采集完整证书链(用

openssl s_client获取证书链详情)。将中间证书单独纳入资产管理,记录有效期与吊销信息(CRL/OCSP)。

重点监控是否完整返回证书链,而非仅监测主证书。

关键命令:

echo | openssl s_client -servername yourdomain.com -connect yourdomain.com:443 -showcerts

检查是否返回了所有证书段(注意中间证书是否包含在内)。

结合脚本定期采集与解析,纳入监控平台指标。

步骤2:多地域多网络探测

从国内三大运营商及境外节点并行发起HTTPS握手,采集链构建情况。

利用公共探测节点(如Cloudflare、Google、阿里云海外节点)模拟访问。

捕捉“链构建失败”客户端,收集客户端TLS错误码分析问题。

这样能及时发现“仅影响海外或特定网络用户”的隐蔽问题。

步骤3:CDN与代理层链路巡检

针对CDN节点和负载均衡设备,定期拉取证书链完整性。

防止CDN在转发时截断链或未附加中间证书(这是最常见失误)。

监控链路节点层层递进,排除是否为边缘节点配置错误。

实际案例:腾讯云CDN,客户只上传主证书导致部分海外节点返回“证书不完整”。

步骤4:建立全站自动化巡检与可视化

结合Zabbix/Prometheus,自定义证书链指标:

是否完整返回链。

每段证书的有效期。

吊销状态(CRL/OCSP)。

生成“证书链健康总览”大屏:

重点关注即将过期的中间证书。

实时展示异常链路径与影响节点。

可结合Grafana将链路状态可视化,让运维团队一眼掌握全局证书链健康状况。

五、如何纳入CI/CD与运维流程?

在部署/更新证书时,自动执行完整链检测脚本。

证书上传失败、中间证书漏配时,自动拒绝发布。

将证书链健康状态纳入生产发布审批标准。

每次更新自动同步到CDN/WAF节点,避免局部节点漏配。

六、关键建议与最佳实践

不要只管主证书,中间证书要当成正式资产纳入监控。

将链路完整性监控集成到日常运维体系,避免突发风险。

对面向全球业务的网站,选用全球兼容性强的CA证书品牌(如DigiCert、GlobalSign)。

异常报告应包含:受影响节点、缺失证书段、访问错误日志、链重建失败原因。

七、结语

HTTPS证书安全不是“申请一个就行”的事。中间证书配置失误或过期,就像在高速路上拆掉一段桥梁——你看不到,但总有人掉下去。

从今天起,把证书链完整性监控加入你的安全运维系统。否则,那些隐性断链问题,就会像定时炸弹,悄悄等着把你的网站用户“清空”。

你的网站,真的安全吗?还是只是看上去安全?