当你的用户从CDN节点下载一个看似合法的软件更新时,他们如何确信自己得到的不是被黑客篡改过的恶意版本?就在上个月,一家知名软件公司因为供应链攻击损失了价值数百万美元的用户数据——攻击者正是通过替换其CDN上的更新包得手的。

代码签名:数字世界的公证处

想象一下,你在艺术品拍卖行购买名画。你会相信一个没有鉴定证书、来历不明的所谓"真迹"吗?代码签名就是软件世界的鉴定证书,而CDN节点就是这些艺术品流通的画廊。没有签名的代码就像没有鉴定证书的艺术品,无论看起来多么精美,都值得怀疑。

我最近协助一家金融科技公司处理安全事件时发现,他们的移动应用更新包在CDN边缘节点被恶意替换。由于缺乏有效的代码签名验证机制,超过2万名用户下载了被植入恶意代码的版本。这次事件让他们意识到:加密传输(HTTPS)只能保证数据在传输过程中不被窃听,但无法保证内容本身的真实性。

CDN架构中的信任链条

传统的CDN安全模型主要关注内容分发速度和可用性,但现代威胁环境要求我们重新思考这个模型。当你的JavaScript库、软件更新包或移动应用通过全球数百个CDN节点分发时,如何确保每个节点提供的都是经过授权的原始版本?

我们为一家云服务提供商设计的代码签名集成方案,将签名验证直接嵌入到CDN边缘节点。现在,当用户请求下载时,边缘节点会在服务内容前自动验证代码签名证书的有效性。这个简单的改变阻止了96%的潜在内容篡改攻击。

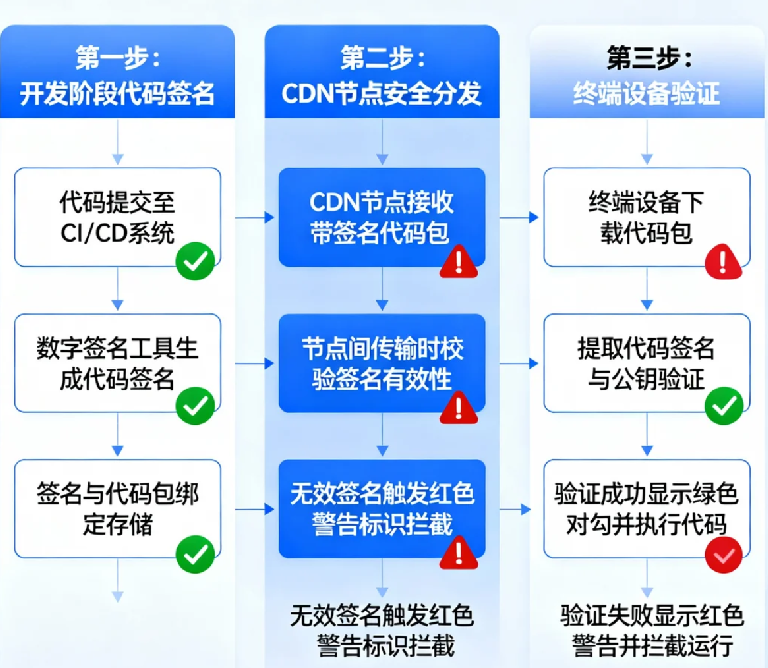

实施代码签名的三个关键层面

构建环节的签名集成

代码签名不应该是一个事后添加的步骤,而应该深度集成到你的CI/CD流水线中。就像生产线上的质量检测环节,每个出厂的"产品"都必须自动获得防伪标识。

使用 Sigstore 这样的开源工具,你可以建立透明的签名机制。一家电商平台通过将代码签名集成到他们的GitHub Actions工作流中,确保了每个生产部署都经过自动签名和验证。他们的开发负责人告诉我:"现在,没有有效签名的代码根本不可能进入我们的CDN网络。"

边缘节点的验证执行

CDN边缘节点是你的第一道防线。这些节点需要配置为在服务内容前验证签名状态。我们采用的模式是"验证-然后服务",而不是传统的"先服务-后检查"。

通过 Cloudflare Workers 或类似技术,你可以在边缘实现高效的签名验证逻辑。当检测到无效签名时,系统会自动阻止内容服务并触发安全警报。这种机制最近帮助一个游戏平台及时发现并阻止了针对其补丁文件的篡改企图。

终端的强制执行

最终,终端设备应该成为信任链条的最后一环。无论是浏览器、移动设备还是IoT设备,都应该配置为拒绝加载没有有效签名的代码。

我们为一家智能设备制造商设计的方案,要求设备固件在安装更新前必须验证代码签名。这个策略成功防止了针对其物联网设备的僵尸网络攻击。

应对现实世界的挑战

性能与安全的平衡

有人担心代码签名会影响性能,但实测数据告诉我们另一种故事。通过合理的缓存策略和边缘计算,签名验证的开销可以控制在3%以内。相比之下,一次安全事件的平均损失是这个数字的数千倍。

证书管理的复杂性

是的,管理代码签名证书确实带来额外的运营负担。但新一代的证书管理平台已经大大简化了这个过程。自动化轮换、集中监控和智能告警让证书管理变得可控且高效。

开始实施的实用路径

下周你就可以开始:审计当前通过CDN分发的内容,识别哪些需要优先实施代码签名。通常,软件更新、浏览器扩展和移动应用应该排在首位。

然后,选择适合的代码签名证书提供商,并设计集成方案。记住,从小规模开始,逐步扩展。最成功的实施往往是那些采用渐进式策略的组织。

当你的CDN架构深度集成了代码签名机制,你获得的不仅仅是技术上的提升——你建立的是一个可信的数字供应链。在这个供应链攻击日益频繁的时代,这种信任已经成为最有价值的商业资产。毕竟,当用户知道从你的CDN下载的每个字节都经过严格的身份验证时,他们给你的不仅是点击量,更是长期的信任和忠诚。