每当你在浏览器地址栏输入一个以 “https://” 开头的网址,背后就像打开了一场小型间谍战:客户端和服务器先互相确认身份、再交换密钥、最后才开始说“正事”。这场“握手”,虽只需几百毫秒,却可能决定用户是留下来,还是直接关掉页面。

更有趣的是,在很多网站运维或 CDN 架构师眼中,HTTPS 一直被视为“安全的代价”——加密带来安全没错,但也意味着更多的计算、更慢的响应、更多的消耗。

可真的是这样吗?

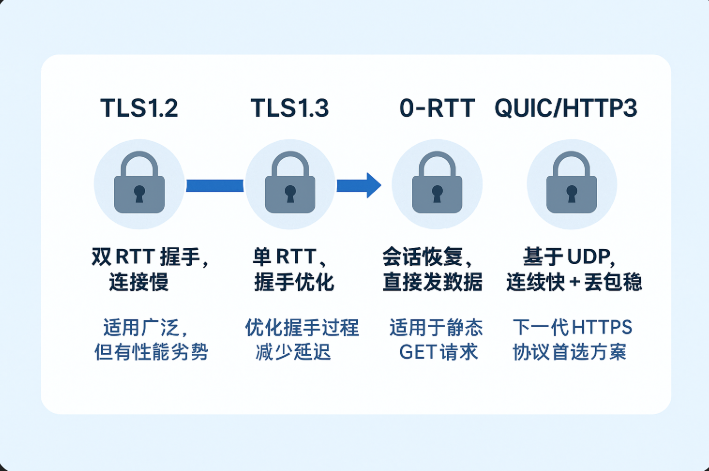

我们今天就从最细节的 TLS 握手讲起,一路挖到 HTTP/2、QUIC、0‑RTT,带你看看加密协议背后的那些「你以为慢,其实可以很快」的秘密。

HTTPS 为什么会慢?问题不是加密,而是握手

我们先不谈架构、设备、云服务,先回到最基础的用户行为:

用户在浏览器中打开一个网页。

这时发生了什么?

浏览器发起 DNS 查询;

拿到 IP 后,与服务器发起 TCP 连接;

然后进入 TLS 握手阶段;

握手成功后,才开始发送 HTTP 请求;

最后渲染网页内容。

问题在哪?第 3 步。

1.1 TLS 握手:加密世界的“通关密码”

在 TLS 握手期间,客户端和服务端要做这些事:

验证服务器证书(比如你的 SSL 证书);

协商加密算法;

交换随机数,生成会话密钥。

在 TLS 1.2 中,这个过程通常需要 两个 RTT(Round Trip Time):

第一次 RTT:客户端 Hello,服务器 Hello;

第二次 RTT:密钥交换完成。

也就是说,在真正的数据传输开始前,至少要来回两趟,全球加速都帮不了你。

更糟糕的是,这两趟的延迟,不仅受物理距离影响,还会被网络波动“卡脖子”。

1.2 加密算法本身其实没拖后腿

很多人误以为“加密耗 CPU”,但现代服务器硬件和算法优化早就解决了这个问题。

使用 AES-NI(Intel CPU 内置加速);

ECC(椭圆曲线加密)取代 RSA,更省资源;

大多数 TLS 加解密过程已硬件加速,影响微乎其微。

所以说到底,HTTPS 慢,根源不在“加密”,而在“连接建立阶段”。

TLS1.3:连接加快了,但还可以更快

如果说 TLS 1.2 是个谈恋爱要先互相寒暄再约饭的老派人,那 TLS 1.3 就是“速配模式”——直奔主题。

2.1 TLS 1.3 的握手优化

TLS 1.3 做了哪些改变?

移除了旧的、易受攻击的算法(如 RSA 握手、SHA-1);

将握手轮数减少为 1 RTT,甚至在某些场景可达 0‑RTT;

减少了明文交换的信息,提升抗攻击能力。

这让 HTTPS 连接的启动变得更像“闪现”:一说就通,一握就密。

2.2 使用 TLS1.3 的门槛高吗?

不高,主流浏览器早已全面支持:

Chrome 70+

Firefox 63+

Safari 12.1+

主流 CDN、SSL 提供商(如 Cloudflare、Akamai、阿里云)也都支持。

你要做的,仅是:

配置你的 Web 服务器(如 Nginx、Apache)启用 TLS1.3;

升级 SSL 证书支持;

并做好兼容检查(老设备可 fallback)。

0‑RTT:连接还能更快,只要你敢用

如果 TLS1.3 是一次加速进化,那么 0‑RTT(Zero Round Trip Time)就像是“开挂”:无需握手,直接发送数据。

是的,你没听错。

3.1 0‑RTT 是怎么实现的?

第一次连接时,客户端和服务器完成正常握手,并缓存下会话参数。

下次访问同一站点时,客户端可以:

不等服务器响应;

直接使用之前缓存的密钥参数;

一边发握手,一边发数据。

就像你上次去公司前台办了访客卡,这次直接刷卡进门,不用重新登记。

3.2 0‑RTT 的风险:重放攻击

当然,快速是有代价的。

因为客户端“假定”自己可以发送数据,黑客可以利用这个机制,进行“重放攻击”:

拦截一次 0‑RTT 请求;

重复发送,尝试获得响应或状态改变。

为此,使用 0‑RTT 的服务端需要:

检查请求幂等性;

或者设置 Token 限制;

严格控制会话恢复有效期。

所以,0‑RTT 不适合支付类、状态变更类接口,更适合静态 GET 请求、CDN 资源分发、内容缓存加载等场景。

实战优化建议:从协议到部署的加速方法

我们从握手聊到了算法,从 TLS1.2 跑到了 TLS1.3 和 0‑RTT,现在是时候落地到具体操作上了:

4.1 开启 TLS1.3 与 HTTP/2 组合拳

这俩是现代 Web 加速的“双子星”:

TLS1.3 提供更快、更安全的加密;

HTTP/2 提供多路复用、头部压缩、优先级控制。

在 CDN 或 Web 服务器中启用它们,可以显著提升 HTTPS 性能。

Nginx 示例配置:

nginx ssl_protocols TLSv1.3 TLSv1.2;ssl_prefer_server_ciphers off;http2 on;

4.2 部署会话重用与预共享密钥

SSL Session Ticket、Session ID、PSK 都是优化 TLS 会话恢复的方式:

减少重复握手;

节省 CPU;

提升连接复用性。

尤其对大量短链接访问的网站(如 API 服务、移动端小程序),效果明显。

4.3 利用 CDN 的边缘加密加速能力

主流 CDN 提供“边缘 TLS 加速”功能:

CDN 与客户端间启用 TLS1.3;

CDN 与源站间使用长连接或 HTTP/2;

节点缓存握手信息,加速下次连接。

这样不仅保护了传输安全,还避免了源站被频繁握手压垮。

4.4 使用 QUIC + HTTP/3(下一代组合)

QUIC 是基于 UDP 的传输协议,TLS 集成在底层,启动速度更快。

好处包括:

零连接恢复时间;

不怕 TCP 拥堵窗口;

丢包影响更小。

HTTP/3 则是运行在 QUIC 之上的新一代 Web 协议,它是 HTTPS 的“终极形态”。

目前 Google、Cloudflare 已大规模支持,国内如阿里、腾讯也在逐步开放。

性能评估与监控:别只是“开了就行”

你可能做了很多优化,但真正知道它们“起作用”了吗?

推荐监控指标:

TLS 握手耗时:衡量连接建立的效率;

0‑RTT 命中率:评估预连接的效果;

SSL 会话缓存命中率:判断会话重用情况;

HTTP/2 多路复用成功率:了解连接利用率;

QUIC RTT 延迟:比 TCP 更快了吗?

可使用:

浏览器 DevTools 网络面板;

CDN 控制台监控(如 Cloudflare Analytics、腾讯云 CDN 日志分析);

自建 Prometheus + Grafana + Exporter 方案。

总结?我们换一种方式说:

如果你还在用 TLS1.2,没启用 HTTP/2,也没配置 0‑RTT,那么你正在浪费你 SSL 证书的性能价值。

HTTPS 从来不只是“安全”这个标签,而是现代网站“速度与信任”的双保险。

别让“加密”成为你网站的累赘——用好 TLS1.3,用对 CDN 加速策略,HTTPS 照样可以飞快。